10 марта 2019 ВК

Tw

Fb

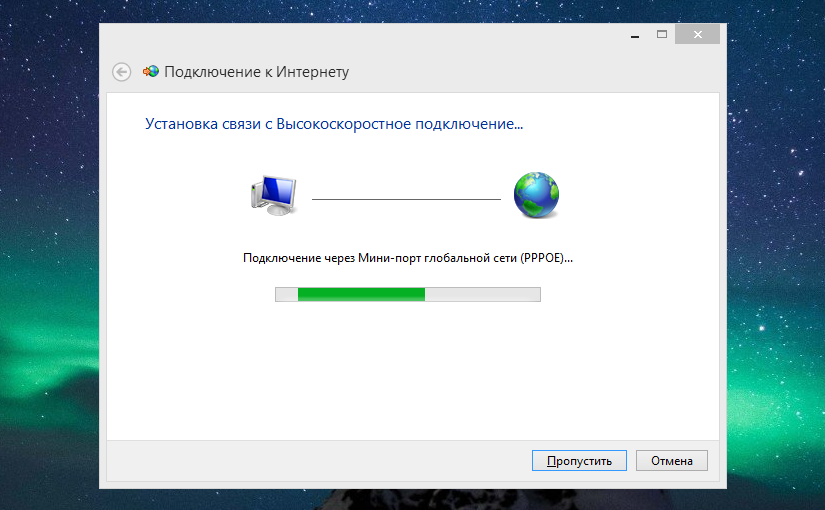

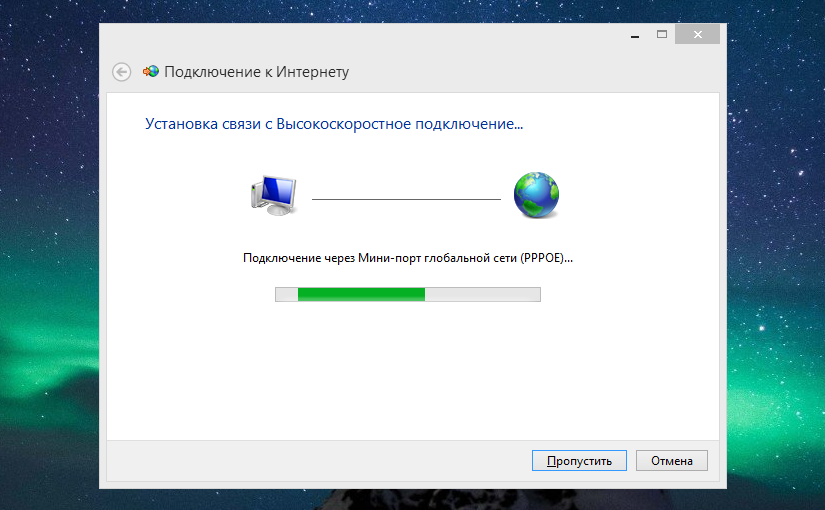

Многие провайдеры предоставляют доступ в Интернет с помощью присвоения динамического адреса, некоторые прописывают в договоре статические IP адреса, а некоторые предоставляют PPPoE логин и пароль. Эту пару можно вбить либо в роутер или другое сетевое оборудование, а можно создать PPPoE подключение прямо в Windows. Что делать, если Вы пользовались именно таким способом подключения, а теперь решили использовать роутер, а договор, например, потеряли. Рассказываем, как восстановить Ваши PPPoE логин и пароль для доступа в Интернет.

24 февраля 2019 ВК

Tw

Fb

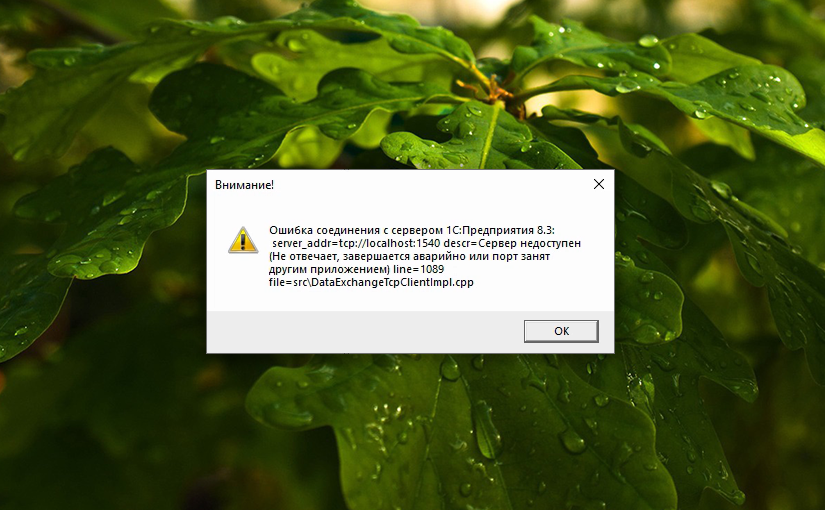

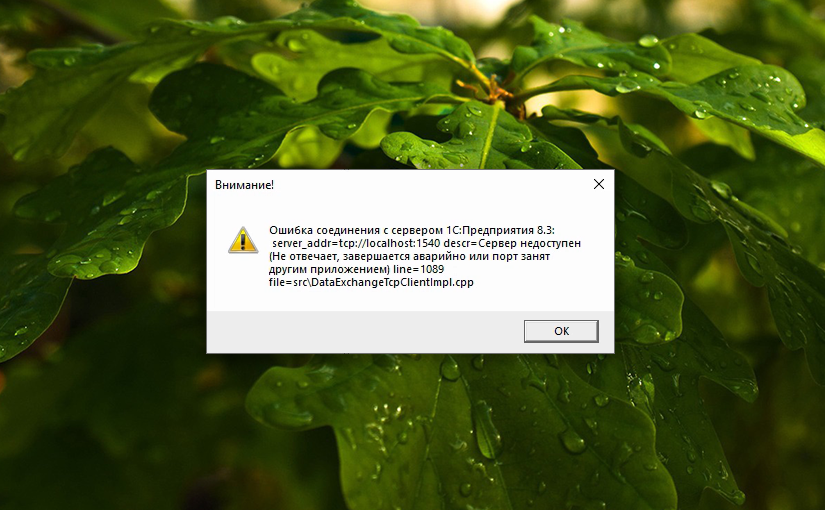

После установки сервера 1С:Предприятие с платформой 8.3.13.1690 на Windows 10, а потом и на Windows Server 2016, мы получили неожиданную для нас ошибку. При создании "Центрального сервера 1С:Предприятие 8.3" начало появляться сообщение: "Ошибка соединения с сервером 1С:Предприятие 8.3: server_addr=tcp://localhost:1540 descr= Сервер недоступен (Не отвечает, завершается аварийно или порт занят другим приложением) line 1089 file=srcDataExchangeTcpClientImpl.cpp". Рассказываем, почему это происходит и как то победить!

7 ноября 2018 ВК

Tw

Fb

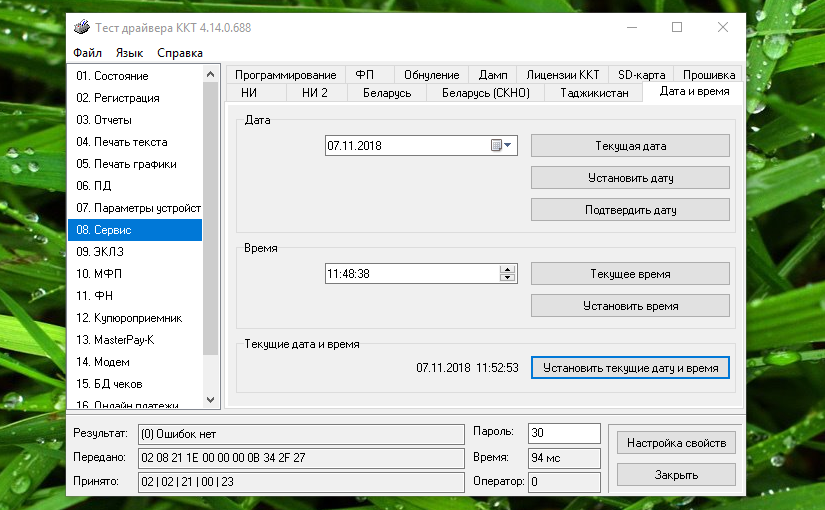

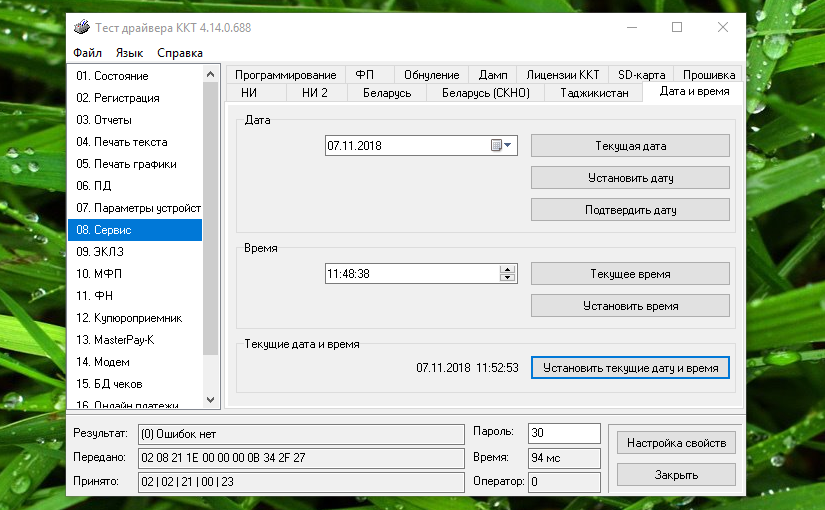

Если Вы обратили внимание на то, что время на чеках фискальных регистраторов и онлайн-касс не совпадает с текущим временем, Вам нужна наша простейшая инструкция по синхронизации времени. Не стоит вызывать мастера, весь процесс занимает не больше двух минут. Приступим!

1 ноября 2018 ВК

Tw

Fb

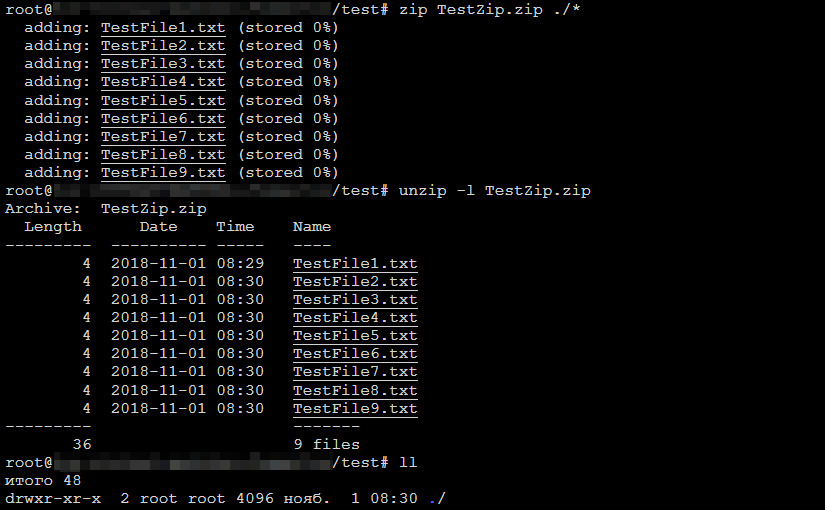

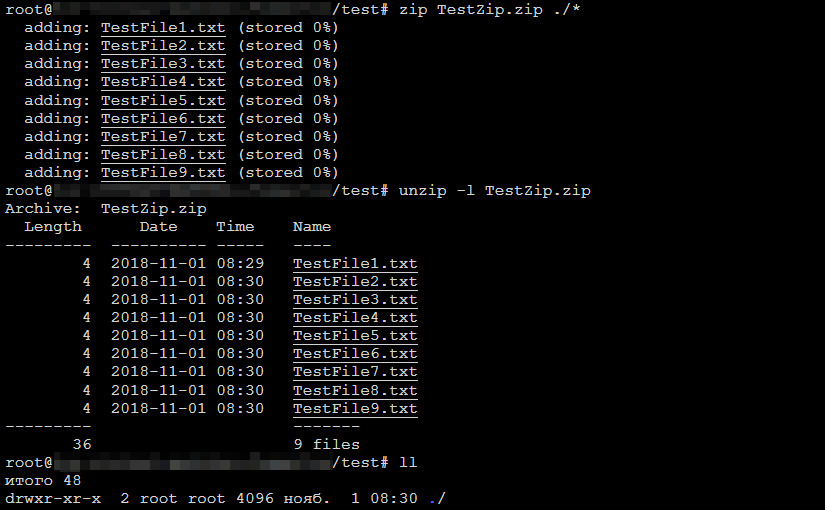

Рассказываем как в терминале ОС Linux проводить обыденные операции по архивированию и разархивированию файлов и директорий с помощью TAR, ZIP и RAR.

31 октября 2018 ВК

Tw

Fb

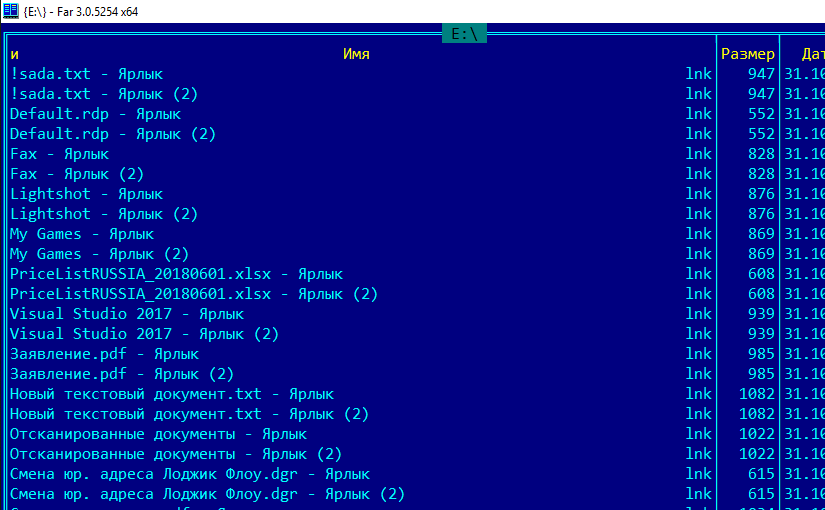

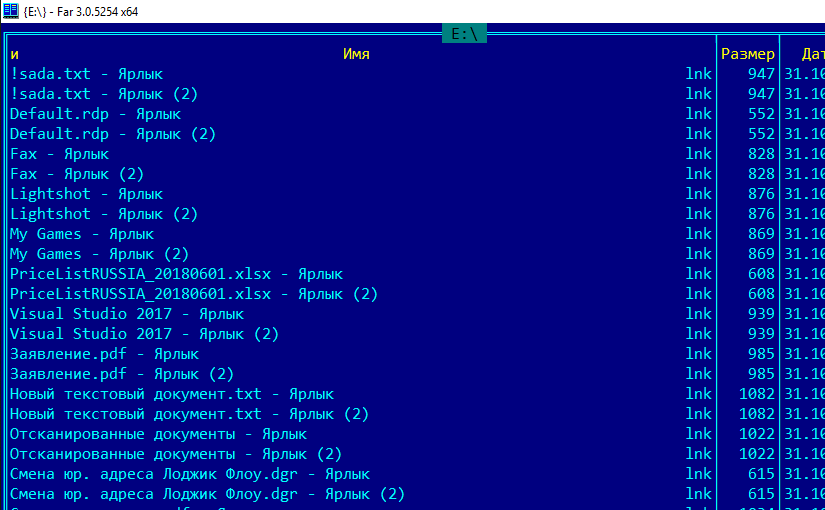

Взрыв из прошлого! Не думали, что в 2018 году понадобится эта инструкция, но мы ошибались! На наших клиентов напал старый добрый зловред, который скрывает все файлы и папки на флешке, превращая их в ярлыки! Не торопитесь форматировать или выкидывать флешку, все Ваши файлы на месте!

ВК

Tw

Fb

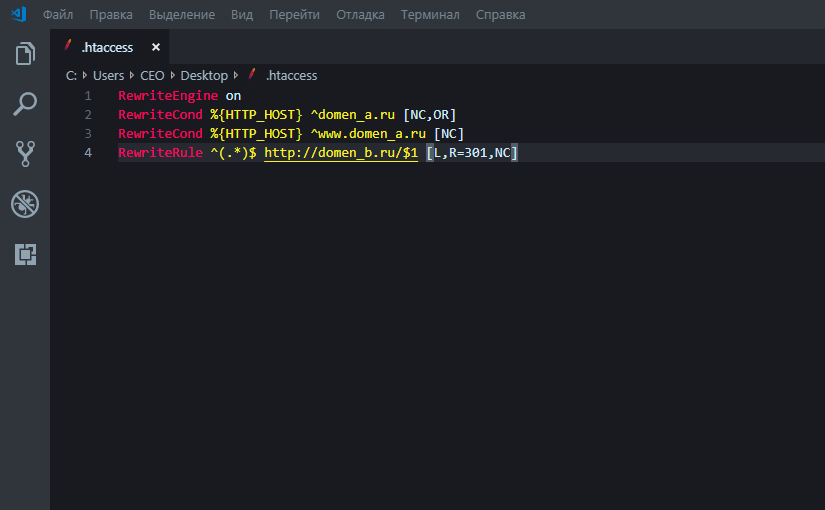

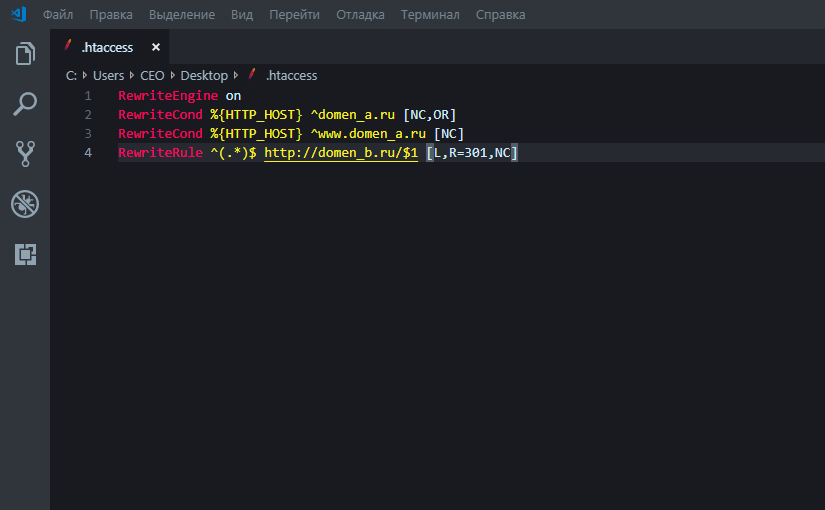

Если по каким-либо причинам Ваш сайт необходимо перенести на новый домен, но при этом Вы не хотите терять тех, кто знает только старый адрес, Вам пригодится наша крошечная инструкция.

ВК

Tw

Fb

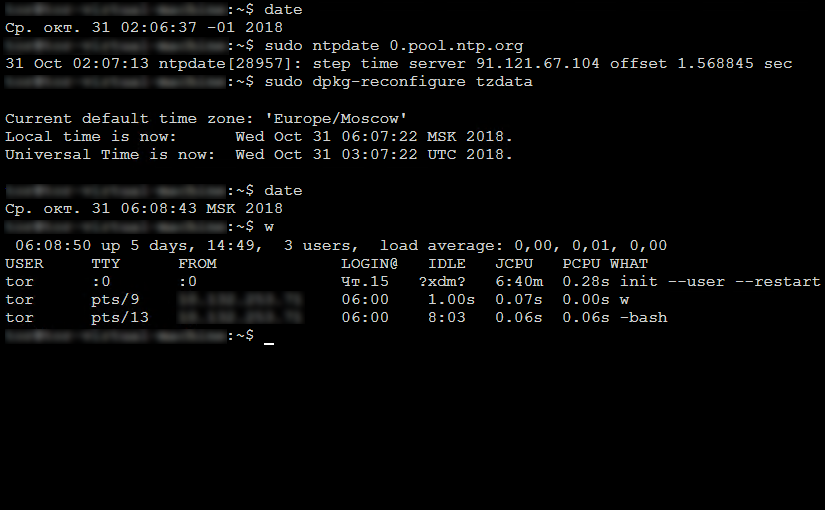

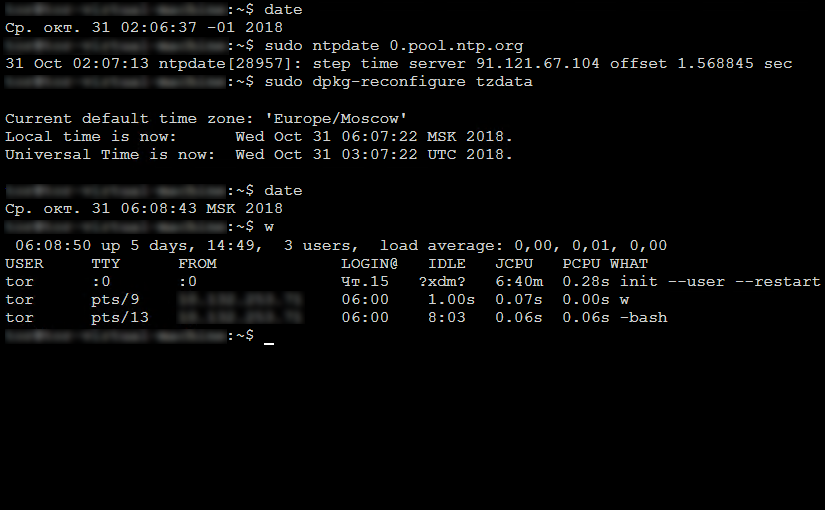

Любой сервер нуждается в выставлении точного времени. Это нужно для самых различных вещей, начиная от сбора корректных логов, заканчивая работой WEB-приложений, в работе которых участвуют сертификаты. Установка точного времени складывается из двух частей: синхронизация самого времени и установка правильного часового пояса. Посмотрим, как нам это сделать.

22 октября 2018 ВК

Tw

Fb

Ещё одна - потому что в Интернете существует уже 100500 таких инструкций. А чем мы хуже? Настраиваем легендарную связку Linux + Apache + MySQL + PHP + phpMyAdmin на чистой Ubuntu 18 старым дедовским способом. А потом посмотрим, что нам даёт инструмент Tasksel. Если Вы любите хардкор, то у нас есть инструкция по созданию WEB-сервера на основе FreeBSD.

Эта настройка подойдёт скорее для выполнения университетских лабораторных работ, нежели для продакшна. Но это тот минимум, который позволит использовать все перечисленные в заголовке компоненты.

27 сентября 2018 ВК

Tw

Fb

В один прекрасный день это случилось с нашими клиентами: при попытке пробить чек в 1С:Рознице появилось это волшебное сообщение. Что же случилось?

ВК

Tw

Fb

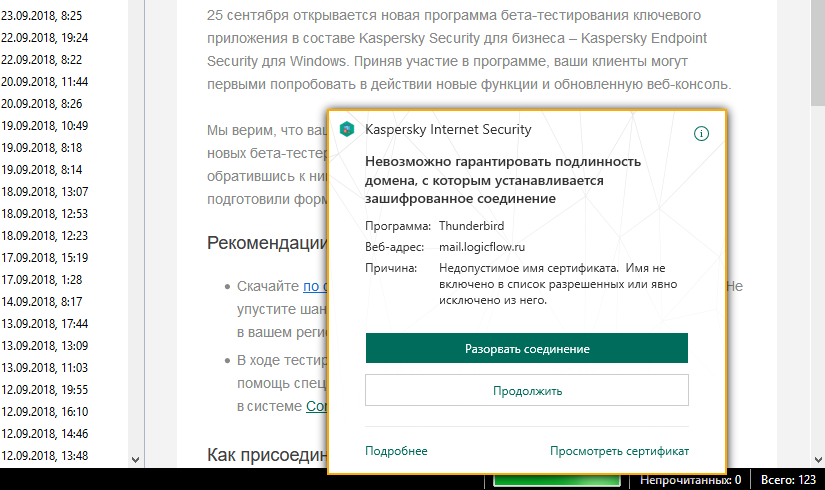

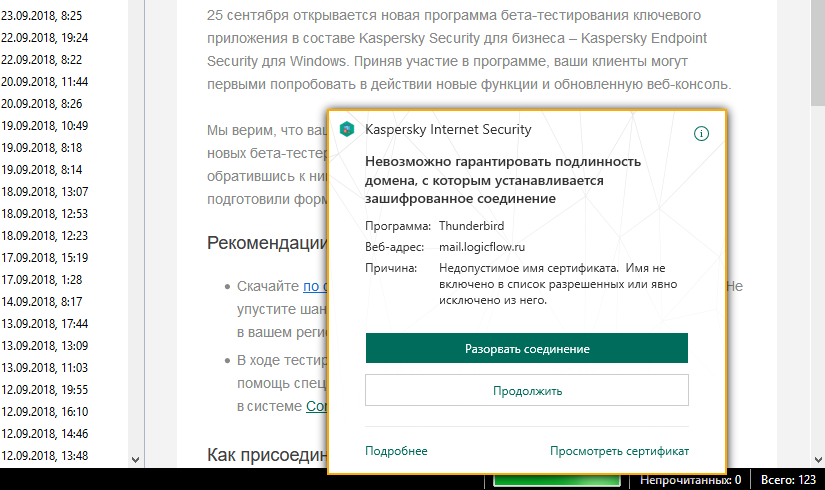

Пользователи Kaspersky Internet Security часто могут это видеть сообщение в нижнем правом углу экране. В некоторых случаях стоит задуматься, стоит ли продолжать соединение (если Вы пытаетесь зайти на неизвестный веб-сайт), но в некоторых его следует игнорировать: если у Вас личный домен почты (@*.ru) и нарушена цепочка сертификатов. Во втором случае, это сообщение через некоторое время после начала работы начинает раздражать, учитывая, что каждый раз вам приходится нажимать кнопку "Продолжить". Рассказываем, как избавится от назойливого уведомления.